سبوتنيك: يمكن بسهولة تتبع عمليات البنتاغون السرية باستخدام الهاتف الذكي

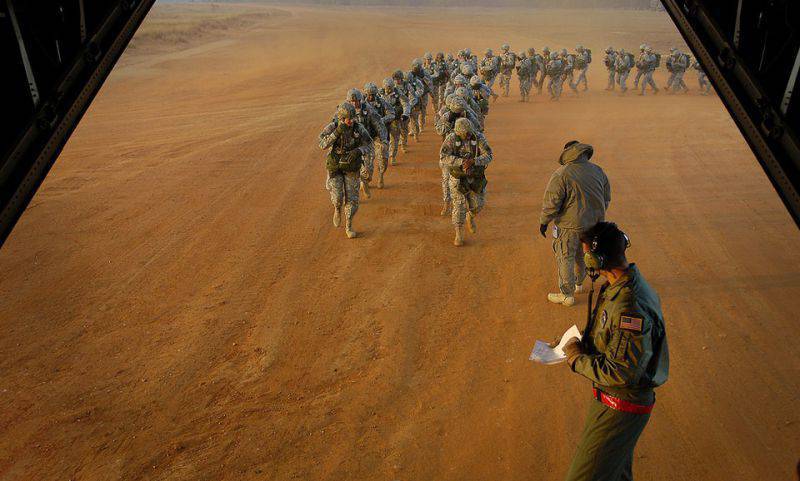

عملية مكافحة الإرهاب. "في 25 أغسطس ، سجلت خدمة Flightradar24 في المنطقة رحلة طائرة نقل تكتيكية C-146A (رقم الذيل N385EF) ، تابعة لإحدى القوات الخاصة التابعة لسلاح الجو الأمريكي. تم تتبع مسار الطائرة ، التي استخدمت التسمية Magma 30 ، من تونس إلى الحدود مع الجزائر.

في اليوم التالي ، رصدت الخدمة طائرة من طراز Beechcraft B300 Super King Air "أقلعت من بانتيليريا وتوجهت إلى تونس ، حيث شاركت في عملية للبحث عن المسلحين الذين نفذوا هجومًا إرهابيًا على متحف باردو الوطني في مارس 2015. ، "سبوتنيك يقول.

وتجدر الإشارة إلى أن "بيتشكرافت بي 300 سوبر كينج إير هي في الواقع نسخة مدنية من طائرة إم إس -12 دبليو ، مصممة لمهام الاستطلاع. لذلك ، كان هو الذي شارك على الأرجح في العملية.

ونتيجة لذلك ، توصل مستخدمو الخدمة إلى استنتاج مفاده: "من المرجح أن طائرة C-146A هبطت بمجموعة من القوات الخاصة في تونس ، وقدمت MS-12W الدعم التكنولوجي للجيش في اليوم التالي".

وفقًا لـ Flightradar24 ، لا يزال Super King يحلق فوق تونس. لكن لا توجد معلومات حول رحلات C-146A في قاعدة البيانات. "من المحتمل أنه تمت إزالة بيانات مساره بناءً على طلب حكومة الولايات المتحدة ، وهي ممارسة شائعة في مثل هذه الحالات" ، يلاحظ المنشور.

يمكن للإرهابيين أيضًا مراقبة المجال الجوي. وكتبت سبوتنيك أن مثل هذه الخدمات "تسمح لأي مقاتل بمراقبة حركة الطائرات العسكرية من أي" حفرة فئران في الصحراء "، وهذا لا يتطلب معدات عالية التقنية - يكفي مجرد هاتف ذكي عادي مقابل 25 دولارًا.

من السهل على الطيارين تجنب مثل هذه المراقبة: فهم يحتاجون فقط إلى إيقاف تشغيل جهاز الإرسال والاستقبال ، لكنهم غالبًا ما يتجاهلون هذا الاحتمال.

معلومات