"إنجما" وهاتف كمي مقابل 30 مليون روبل

"الغموض"

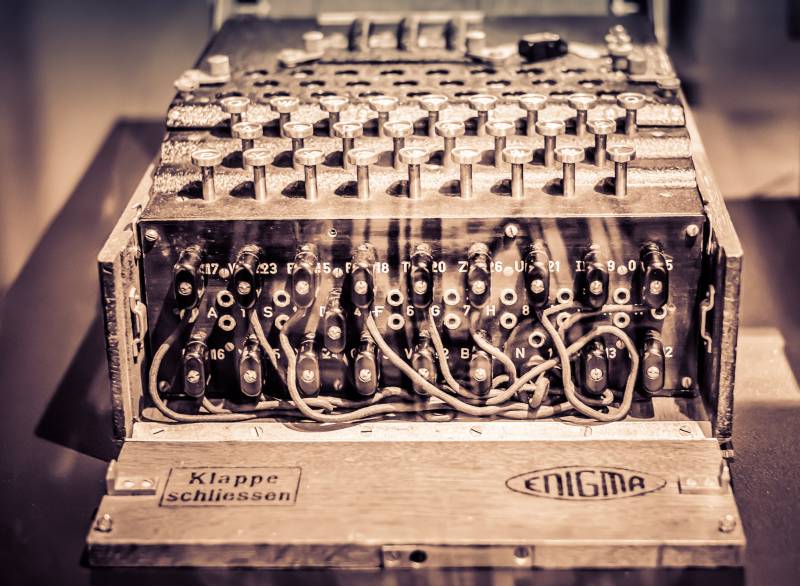

تحتوي دوارات إنجما على 26 موقعًا - وفقًا لعدد أحرف الأبجدية اللاتينية. ثلاث دوارات ، لكل منها أسلاك فريدة من جهات الاتصال وسرعات دوران مختلفة ، على سبيل المثال ، تحول الدوار الثالث بعد كل دورة (حرف مشفر) على الفور خطوتين إلى الأمام. بدلاً من الاستبدال الأبجدي البسيط A → B ، بدا تشفير Enigma كمجموعة لا معنى لها من الأحرف ، حيث يمكن أن يعني حرف واحد من النص المشفر أحرفًا مختلفة من النص الحقيقي. في المرة الأولى التي يمكن فيها ترميز الحرف "A" بالرمز "T" ، في المرة التالية التي تستبدل فيها الآلة "A" بـ "E" ، وهكذا.

لقراءة مثل هذه الرسالة ، كان على الجانب المستلم أن يضبط الدوارات على نفس الموضع الأولي. كان الموضع الأولي للدوارات (مفتاح اليوم ، على سبيل المثال QSY) سرًا معروفًا فقط لمشغلي Enigma الألمان. أولئك الذين لم يكن لديهم المفتاح ، ولكنهم أرادوا قراءة الرسائل ، كانوا بحاجة إلى المرور بكل التركيبات الممكنة.

كان هناك 26 من هذه المجموعات.3 = 17576. مع العناية الواجبة والتحفيز ، يمكن لمجموعة من أجهزة فك التشفير الفرز والعثور على المفتاح المطلوب في يوم واحد فقط.

زيادة قوة التشفير بسبب العدد الكبير من الدوارات المهددة بزيادة غير مقبولة في كتلة وأبعاد الآلة. ولكن بعد ذلك ، ذهب آرثر شيربيوس ، مبتكر إنجما ، إلى الحيلة. لقد جعل الدوارات قابلة للإزالة والتبديل ، مما أدى على الفور إلى زيادة عدد التوليفات بمقدار 6 مرات!

ولكي تبدأ أدمغة مفكك الشفرات الأعداء في الغليان أخيرًا ، قام شيربيوس بتركيب لوحة توصيل بين لوحة المفاتيح والدوارات ، حيث تم استبدال الأحرف. على سبيل المثال ، تحول الحرف "A" بمساعدة اللوحة إلى "E" ، وقامت الدوارات باستبدال آخر لـ E → W. وتضمنت مجموعة Enigma ستة كبلات قام بها المشغل بتوصيل 6 أزواج من الأحرف في المحدد ترتيب. كل يوم مختلف.

كان عدد خيارات الاتصال لستة أزواج من الحروف على لوحة مكونة من 6 حرفًا هو 26.

العدد الإجمالي لمفاتيح Enigma الممكنة باستخدام ثلاثة دوارات تبديل ولوحة توصيل كان 17576 * 6 * 100391791500 = رقم قد يستغرق أكثر من عمر الكون للتحقق من خلال القوة الغاشمة!

لماذا تحتاج الدوارات؟

أعطت لوحة التبديل 7 أوامر من حيث الحجم مفاتيح أكثر من الدوارات الضخمة ، لكنها وحدها لا تستطيع توفير قوة تشفير كافية. معرفة ما هي الأحرف الأكثر استخدامًا في اللغة الألمانية، والأكثر ندرة ، يمكن للعدو تحديد كيفية حدوث الاستبدال وفك تشفير الرسالة باستخدام تحليل التردد. توفر الدوارات ، بسبب الدوران المستمر بالنسبة لبعضها البعض ، تشفير "جودة" أفضل.

قدمت الدوارات ولوحة التوصيل معًا عددًا كبيرًا من القرائن ، مع حرمان العدو في نفس الوقت من أي فرصة لاستخدام تحليل التردد عند محاولة فك تشفير الرسائل.

كان يعتبر إنجما منيعة على الإطلاق.

تم الكشف عن شفرة إنجما في وقت أقل بكثير من عمر الكون

استغرق الأمر من عالم الرياضيات الشاب ماريان ريجوسكي فكرة واحدة رائعة وسنة واحدة لجمع الإحصائيات. بعد ذلك ، بدأت قراءة الشيفرات الألمانية مثل الصحف الصباحية.

باختصار: استغل Rejewski ثغرة لا مفر منها مع أي جهاز. على الرغم من كل قوة التشفير لـ Enigma ، كان من غير الحكمة استخدام نفس الرمز (موضع الدوارات) لمدة 24 ساعة - قام الخصوم بتجميع كمية خطيرة من البيانات الإحصائية.

ونتيجة لذلك ، تم استخدام رموز المرة الواحدة. في كل مرة ، قبل بدء الرسالة الرئيسية ، يرسل المرسل نصًا مكررًا (على سبيل المثال ، DXYDXY ، في شكل مشفر SGHNZK) - موضع الدوارات لتلقي الرسالة الرئيسية. كان الازدواجية إلزامية بسبب التداخل اللاسلكي.

مع العلم أن الحرف الأول والرابع - دائمًا نفس الحرف، والتي تم تشفيرها في الحالة الأولى باسم "S" ، ثم باسم "N" ، قام Rejewski ببناء جداول مراسلات بشق الأنفس ، لتحليل سلاسل طويلة من عمليات إعادة البناء ومحاولة معرفة كيفية تركيب الدوارات. في البداية ، لم يعر اهتمامًا بلوحة المكونات الإضافية - فقد أعادت ترتيب أزواج الأحرف نفسها بشكل رتيب.

بعد مرور عام ، كان لدى Rejewski بيانات كافية لتحديد المفتاح بسرعة لكل يوم من الجداول.

اتخذت الشفرات الشكل الغامض للنص الألماني الذي يحتوي على أخطاء إملائية ، نتيجة استبدال الأحرف الموجودة على لوحة التوصيل. لكن بالنسبة إلى Rejewski ، خريج جامعة بوزنان ، وهي منطقة كانت جزءًا من ألمانيا حتى عام 1918 ، لم يكن من الصعب فهم المعنى بشكل بديهي وتعديل اللوحة من خلال توصيل أزواج الأحرف الصحيحة.

يبدو الأمر بسيطًا الآن بعد أن تم تقديم التلميح وتم شرح فكرة فصل عمل الدوارات عن لوحة المكونات. كان كسر الألغاز جهدًا حقيقيًا للعصف الذهني تطلب جهدًا مضنيًا وموهبة رياضية.

حاول الألمان زيادة قوة التشفير

بحلول نهاية الثلاثينيات من القرن الماضي ، قام الألمان بتحسين Enigma بإضافة دوَّارين إضافيين (# 1930 و # 4 ، مما زاد عدد التوليفات من 5 إلى 6) وزيادة عدد الكابلات ، لكن تكسير Enigma أصبح بالفعل نمط. خلال سنوات الحرب ، وجد عالم الرياضيات الإنجليزي آلان تورينج حلًا جميلًا خاصًا به ، مستخدمًا المحتوى النمطي للرسائل (الكلمة الرطب في تقرير الطقس اليومي) وصمم أجهزة كمبيوتر تمثيلية ، ووضع فك تشفير رسائل Enigma على الدفق.

В قصص مع اختراق Enigma ، لعب "العامل البشري" سيئ السمعة دورًا أيضًا - خيانة أحد موظفي خدمة الاتصالات الألمانية. قبل وقت طويل من الحرب والاستيلاء على الألغاز التي تم الاستيلاء عليها ، أدرك معارضو ألمانيا مخطط الأسلاك في دوارات آلة التشفير لفيرماخت. بالمناسبة ، في عشرينيات القرن الماضي. كان هذا الجهاز متاحًا مجانًا في السوق المدنية ، لتلبية احتياجات اتصالات الشركات ، لكن الأسلاك الخاصة به كانت مختلفة عن Enigma العسكري. من بين المستندات المنقولة ، صادفت دليل تعليمات - لذلك أصبح واضحًا ما تعنيه الأحرف الستة الأولى من أي رسالة (رمز لمرة واحدة).

ومع ذلك ، نظرًا لمبدأ التشغيل ، فإن الوصول إلى Enigma نفسه لا يعني شيئًا حتى الآن. كانت دفاتر التشفير مطلوبة مع إعدادات محددة لكل يوم من أيام الشهر الحالي (ترتيب الدوارات II-I-III ، موضع دوارات QCM ، الحروف الموجودة على اللوحة متصلة A / F ، R / L ، إلخ.) .

لكن أجهزة فك التشفير Enigma فعلت ذلك بدون كتب الشفرات ، حيث قامت بتحليل الرقم يدويًا باستخدام 16 صفرًا.

قلعة الرقمية

تطبق طرق تشفير الكمبيوتر نفس المبادئ التقليدية لاستبدال وإعادة ترتيب الأحرف وفقًا لخوارزمية معينة مثل "اللغز الكهروميكانيكي".

خوارزميات الكمبيوتر معقدة للغاية. يتم تجميع مثل هذا النظام كآلة ميكانيكية ، وسيكون له أبعاد لا تصدق مع عدد كبير من الدوارات التي تدور بسرعات متغيرة وتغير اتجاه الدوران كل ثانية.

الاختلاف الثاني هو رمز الآلة الثنائية. يتم تحويل أي أحرف إلى تسلسل من XNUMX و XNUMX ، مما يجعل من الممكن تبديل بتات حرف واحد مع بتات حرف آخر. كل هذا يوفر أمانًا عاليًا جدًا لأصفار الكمبيوتر.

ومع ذلك ، وكما أوضحت قصة Enigma ، فإن اختراق مثل هذه الخوارزميات ليس سوى مسألة قوة حاسوبية. سيتم "فتح" أكثر الشفرات تعقيدًا ، استنادًا إلى المبادئ التقليدية للتبديل والاستبدال ، بواسطة كمبيوتر عملاق آخر.

لضمان قوة التشفير ، يلزم وجود شفرات أخرى.

شفرة تستغرق ملايين السنين لتكسيرها

في العقود الأخيرة ، كانت طريقة التشفير الأكثر استقرارًا وموثوقية هي تشفير المفتاح العام. لا حاجة لتبادل المفاتيح السرية والخوارزميات التي تم بها تشفير الرسائل. وظيفة لا رجعة فيها مثل قفل إنجليزي - لا يلزم وجود مفتاح لإغلاق الباب. المفتاح مطلوب لفتحه ، ولا يمتلكه سوى المالك (الطرف المستلم).

المفاتيح هي نتيجة القسمة مع باقي الأعداد الأولية العملاقة.

لا يمكن التراجع عن الوظيفة ، ليس بسبب أي محظورات أساسية ، ولكن بسبب صعوبة تحليل أعداد كبيرة في أي وقت معقول. يتم توضيح مقياس "اللارجعة" من خلال أنظمة التحويلات بين البنوك ، حيث تستخدم الحسابات أرقامًا تتكون من 10300 أرقام.

يستخدم التشفير غير المتماثل على نطاق واسع في الخدمات المصرفية والمراسلات الفورية والعملات المشفرة وأيضًا حيثما كان ذلك ضروريًا لإخفاء المعلومات عن أعين المتطفلين. لم يتم حتى الآن اختراع شيء أكثر موثوقية من هذا المخطط.

نظريًا ، يمكن لأي شيء صنعه شخص ما أن يكسره شخص آخر. ومع ذلك ، كما تظهر الأحداث الأخيرة ، تضطر السلطات التنظيمية الحكومية إلى البحث عن مفاتيح من مطوري برامج المراسلة من خلال الإقناع والتهديد. لا تزال قوة الأصفار ذات "المفتاح العام" تتجاوز قدرات تحليل الشفرات الحديثة.

هاتف الكم 30 مليون

كان الدافع لكتابة المقال هو مقطع فيديو نُشر على Youtube ، وظهر بطريق الخطأ في قائمة "التوصيات" للعرض. المؤلف ليس مشتركًا في هذه القنوات بسبب صورتها النمطية ومحتواها الذي لا قيمة له.

ليس إعلانا. إنه ليس مضادًا للإعلان. رأي شخصي.

قام أحد المدونين بتحطيم حجج آخر ، مدعيا "عملية احتيال فساد" من خلال إنشاء هاتف كمي محلي.

أحد المعارضين المتشككين يتحدث عن نسخة موجودة من "الهاتف الكمومي" ViPNet QSS Phone ، والتي تباع على الإنترنت مقابل 200 دولار. أهداف خصمه: "الأنابيب" نفسها لا علاقة لها بها - استخدم المبدعون أي أجهزة في متناول اليد. الميزة الرئيسية لـ ViPNet QSS Phone هي في "صندوق" الخادم ، حيث يتم تشكيل الفوتونات. إنه "الخادم" الذي يبرر سعر 30 مليون روبل.

يظهر كلا المدونين جهلًا تامًا بالقضية وعدم القدرة على التفكير في المعلومات وتحليلها. يجب ألا تبدأ المحادثة حول الهاتف الكمومي بكلمة "الهواتف" و "الخادم" ، ولكن من مبدأ العملية، الذي يقال عنه كل شيء في البيان الرسمي.

بمساعدة الفوتونات ، يتم نقل المفتاح السري فقط ، والذي يستخدم لتشفير الرسالة الرئيسية. وبالتالي ، وفقًا للمطور ، يتم توفير أعلى درجة من حماية المفتاح. يتم إرسال الرسالة نفسها بشكل مشفر عبر قناة تقليدية.

(اللحظة على الفيديو 6:09.)

كلا المدونين لم يهتموا به. ولكن إذا كان المؤلف مشترًا محتملاً ، فسيطلب من المطورين بضعة أسئلة:

1. علم التشفير هو علم كيفية قراءة التشفير دون الحاجة إلى مفتاح. بمعنى آخر ، لا يضمن عدم وجود مفتاح عدم إمكانية فك تشفير الرسالة وقراءتها. وخير مثال على ذلك هو قصة إنيجما.

2. إذا كنا نتحدث عن نقل أي "مفتاح سري" ، فهذا يعني التشفير باستخدام خوارزميات الاستبدال / التقليب التقليدية. ما يجعل التشفير أقل قوة من ناحية التشفير أمام أدوات القرصنة الحديثة.

كما تعلم ، فإن التشفير الأكثر أمانًا هو "المفتاح العام" ، حيث لا يلزم نقل أي مفتاح إلى أي مكان. ما هي قيمة وأهمية القناة الكمية؟

تصوف العالم المصغر

أجهزة عادية ذات ميزات غير عادية؟ لنتحدث بشكل منطقي. من الواضح أن مبتكري ViPNet QSS Phone سارعوا بإدخال "الهاتف الكمي" في سوق أجهزة الاتصالات. مع عرض القناة المتاح ، والذي لا يسمح بنقل الرسالة بأكملها والمدى المحقق البالغ 50 كم ، فإن مثل هذا النظام ليس له قيمة عملية.

في الوقت نفسه ، أظهرت قصة الهاتف المشفر أن الأبحاث تجري في روسيا في طليعة العلوم والتكنولوجيا الحديثة ، في مجال الاتصالات الكمومية.

يتجاوز الاتصال الكمي التشفير المعتاد (إخفاء معنى الرسالة) والإخفاء (إخفاء حقيقة إرسال الرسالة). تتلقى أجزاء من المعلومات المشفرة في شكل فوتونات مستوى إضافيًا من الحماية. ومع ذلك ، هذا لا علاقة له بالتشفير.

لا تسمح قوانين الطبيعة الأساسية باعتراض رسالة دون قياس (وبالتالي دون تغيير) معاملات الفوتونات. بمعنى آخر ، سيعرف الأشخاص الذين يجرون محادثة سرية على الفور أن شخصًا ما حاول التنصت عليهم. مرحبًا…

معلومات