أسلحة الدمار الشامل السيبرانية

العالم الحديث رقمنة. ليس بالكامل بعد ، ولكن "الرقمنة" تتطور بوتيرة سريعة. كل شيء تقريبًا متصل بالفعل بالشبكة أو سيتم توصيله في المستقبل القريب: الخدمات المالية ، والمرافق ، والمؤسسات الصناعية ، والقوات المسلحة. كل شخص تقريبًا لديه هاتف ذكي قيد الاستخدام ، تكتسب المنازل الذكية شعبية - مع أجهزة التلفزيون الذكية والثلاجات والمكانس الكهربائية والغسالات وأجهزة الميكروويف وحتى المصابيح الكهربائية.

ظهرت السيارة الأولى بالفعل - Honda Legend ، مع طيار آلي من المستوى الثالث مثبت ، والذي يتحكم بشكل كامل في السيارة حتى إمكانية الكبح في حالات الطوارئ. لا يُطلب من "السائق" إلا أن يكون جاهزًا لتولي السيطرة لفترة معينة تحددها الشركة المصنعة (سيارات تسلا الكهربائية لديها طيار آلي من المستوى الثاني يتطلب تحكمًا ثابتًا من السائق).

يعمل عدد من الشركات على إنشاء واجهة بين الإنسان والحاسوب تسمح لك بتوصيل عقلك مباشرة بأجهزة خارجية. إحدى هذه الشركات هي شركة Elon Musk's Neuralink المنتشرة في كل مكان. ومن المتوقع أن تجعل هذه الأجهزة الحياة أسهل للأشخاص ذوي الإعاقة ، ولكن لا شك في أن هذه التقنيات ستجد تطبيقات في مجالات أخرى. في المستقبل ، في البلدان الشمولية ، حيث قد يصبح الرهاب من "التقطيع" حقيقة واقعة.

لكن في الوقت الحالي ، تجعل الأنظمة والخدمات الرقمية الحياة أسهل للناس بشكل لا يصدق ، وتزيد من كفاءة المرافق الصناعية والبلدية. يبدو أن كل شيء على ما يرام ، ولكن هناك واحدة "لكن". جميع الأنظمة الرقمية قابلة للاختراق نظريًا. ومن وقت لآخر يتم تأكيد ذلك عن طريق الممارسة.

فيروسات الكمبيوتر

تمت صياغة الأسس النظرية لتطوير "فيروسات الكمبيوتر" بشكل متزامن تقريبًا مع ظهور أجهزة الكمبيوتر نفسها في منتصف القرن العشرين بواسطة جون فون نيومان. في عام 1961 ، طور مهندسو شركة Bell Telephone Laboratories فيكتور فيسوتسكي ودوغ ماكلروي وروبرت موريس برامج يمكنها عمل نسخ من نفسها. كانت هذه الفيروسات الأولى. لقد تم إنشاؤها في شكل لعبة أطلق عليها المهندسون اسم "داروين" ، وكان الغرض منها إرسال هذه البرامج إلى الأصدقاء لمعرفة أيها سيدمر المزيد من برامج الخصم ويصنع نسخًا أكثر من نفسه. الفائز هو اللاعب الذي تمكن من ملء أجهزة الكمبيوتر الخاصة بالآخرين.

في عام 1981 ، ظهرت فيروسات Virus 1,2,3،XNUMX،XNUMX و Elk Cloner لأجهزة الكمبيوتر الشخصية Apple II (PC) ، والتي يمكن لأي مالك لهذه الأجهزة بالفعل "التعرف عليها". بعد بضع سنوات ، ظهرت أولى برامج مكافحة الفيروسات.

أصبح Apple II أول كمبيوتر مستهلك تم إنشاء فيروسات الكمبيوتر من أجله

تخفي عبارة "فيروس الكمبيوتر" ، التي أصبحت راسخة في الحياة اليومية ، بشكل أساسي أنواعًا عديدة من البرامج الضارة: الديدان (الدودة) ، والفيروسات الخفية (الجذور الخفية) ، وبرامج التجسس (برامج التجسس) ، والزومبي (الزومبي) ، والفيروسات الإعلانية (البرامج الإعلانية) ، وفيروسات مانع (winlock) ، وفيروسات طروادة (طروادة) ، ومجموعات منها. في المستقبل ، سوف نستخدم أيضًا مفهوم "فيروس الكمبيوتر" كمصطلح عام لجميع أنواع البرامج الضارة.

إذا تمت كتابة الفيروسات الأولى في أغلب الأحيان للترفيه ، أو المزحة ، أو كمؤشر على قدرات المبرمج ، فبمرور الوقت بدأت تصبح "تجارية" أكثر فأكثر - لسرقة البيانات الشخصية والمالية ، وتعطيل المعدات ، وتشفير البيانات من أجل الغرض من الابتزاز وعرض الإعلانات المتطفلة وما إلى ذلك. مع ظهور العملات المشفرة ، تلقت فيروسات الكمبيوتر وظائف جديدة - بدأت في أخذ أجهزة الكمبيوتر الخاصة بالمستخدمين "كعبيد" لتعدين (استخراج) العملات المشفرة ، وتشكيل شبكات ضخمة من أجهزة الكمبيوتر المصابة - شبكات الروبوت (قبل ذلك ، كانت شبكات الروبوت موجودة أيضًا ، على سبيل المثال ، لتنفيذ مراسلات "البريد العشوائي" أو ما يسمى بهجمات DDoS).

مثل هذه الفرص لا يمكن إلا أن تكون ذات فائدة للجيش والخدمات الخاصة ، والتي ، بشكل عام ، لديها مهام مماثلة - لسرقة شيء ما ، لكسر شيء ما ...

القوات السيبرانية

نظرًا لأهمية وانفتاح البنية التحتية الرقمية ، تدرك الدول الحاجة إلى حمايتها ، ولهذا الغرض يتم إنشاء وحدات مناسبة داخل وزارات الدفاع والخدمات الخاصة ، مصممة للحماية من التهديدات الإلكترونية وتنفيذ هجمات على العدو. البنية التحتية الرقمية.

عادة لا يتم الإعلان عن هذا الأخير ، ومع ذلك ، قام الرئيس الأمريكي السابق دونالد ترامب رسميًا بتوسيع صلاحيات القيادة الإلكترونية الأمريكية (USCYBERCOM ، القيادة الإلكترونية الأمريكية) ، مما سمح لهم بتنفيذ هجوم وقائي على الخصوم المحتملين ( وربما الحلفاء - يجب أن تساعد بطريقة ما اقتصادك؟ تسمح الصلاحيات الجديدة للمتسللين العسكريين بتنفيذ أنشطة تخريبية في شبكات دول أخرى "على شفا الأعمال العدائية" - للقيام بالتجسس في شبكات الكمبيوتر والتخريب والتخريب على شكل نشر فيروسات وبرامج خاصة أخرى.

في عام 2014 ، بموجب مرسوم صادر عن رئيس الاتحاد الروسي V.V. بوتين ، تم تشكيل قوات عمليات المعلومات ، وفي يناير 2020 ، تم الإعلان عن إنشاء وحدات خاصة في القوات المسلحة لروسيا (AF) ، مصممة لإجراء عمليات إعلامية كما صرح بذلك وزير الدفاع في الاتحاد الروسي سيرغي شويغو.

هناك قوات إلكترونية في البلدان المتقدمة الأخرى. وبحسب تقارير غير مؤكدة ، تبلغ ميزانية القوات الإلكترونية الأمريكية حوالي 7 مليارات دولار ، وعدد الأفراد يتجاوز 9000 شخص. يبلغ عدد القوات السيبرانية الصينية حوالي 20 شخص بتمويل حوالي 000 مليار دولار. تنفق كل من بريطانيا وكوريا الجنوبية 1,5 مليون دولار و 450 مليون دولار على الأمن السيبراني ، على التوالي. تقدر القوات السيبرانية الروسية بحوالي 400 جندي وتكلف حوالي 1000 مليون دولار.

الأهداف والفرص

القدرات التدميرية المحتملة لفيروسات الكمبيوتر هائلة ، وهي تتزايد بسرعة مع رقمنة العالم من حولنا.

يتذكر الجميع الاتهامات الأمريكية لروسيا بالتدخل في الانتخابات الأمريكية ، وكذلك الاتهامات الموجهة للصين بسرقة الملكية الفكرية. لكن التلاعب بالوعي العام وسرقة البيانات مجرد غيض من فيض. تصبح الأمور أكثر خطورة عندما يتعلق الأمر بنقاط ضعف البنية التحتية.

تصور العديد من الكتب والأفلام حول هذا الموضوع بوضوح انهيار البنية التحتية - إغلاق المرافق والاختناقات المرورية وفقدان الأموال من حسابات المواطنين. من الناحية العملية ، لم يحدث هذا بعد ، لكن هذا ليس نتيجة لاستحالة التنفيذ - في المقالات المتعلقة بالأمن السيبراني في الموارد المواضيعية ، يمكنك العثور على الكثير من المعلومات حول ضعف شبكات الكمبيوتر ، بما في ذلك في روسيا (في روسيا ، ربما أكثر للأمل التقليدي لـ "ربما").

على الأرجح ، حقيقة أنه لم تكن هناك حتى الآن عمليات اختراق واسعة النطاق للبنية التحتية هي نتيجة لعدم اهتمام مجموعات المتسللين الجادة بهذا الموضوع - وعادة ما يكون لهجماتهم هدف نهائي واضح ، وهو زيادة الأرباح المالية إلى أقصى حد. في هذا الصدد ، من المربح سرقة وبيع الأسرار الصناعية والتجارية ، والتنازل عن الأدلة ، وتشفير البيانات ، والمطالبة بفدية لفك تشفيرها ، وما شابه ذلك ، من تعطيل عمل مجاري المدينة وإشارات المرور وشبكات الطاقة.

يمكن أن يحدث انهيار البنية التحتية الحضرية ليس فقط بسبب هجوم صواريخ كروز على مراكز البيانات ومحطات الطاقة ، ولكن أيضًا بسبب البرامج الضارة

في الوقت نفسه ، مع وجود احتمال كبير ، يعتبر جيش البلدان المختلفة هجوم البنية التحتية عنصرًا من عناصر الحرب ، مما قد يضعف اقتصاد العدو بشكل كبير ويسبب السخط بين السكان.

في عام 2010 ، أجرت الشركة الخاصة Bipartisan Policy Center محاكاة لهجوم إلكتروني ضخم على الولايات المتحدة ، والذي أظهر أنه خلال هجوم إلكتروني مُعد ومُنسق ، يمكن تعطيل ما يصل إلى نصف نظام الطاقة في البلاد في غضون نصف ساعة ، و سيتم إيقاف تشغيل الاتصالات المتنقلة والسلكية في غضون ساعة ، ونتيجة لذلك ستتوقف المعاملات المالية في البورصة أيضًا.

ومع ذلك ، فإن الهجوم على البنية التحتية المدنية ليس أسوأ شيء ، فهناك تهديدات أكثر خطورة.

فيروسات الكمبيوتر كسلاح استراتيجي

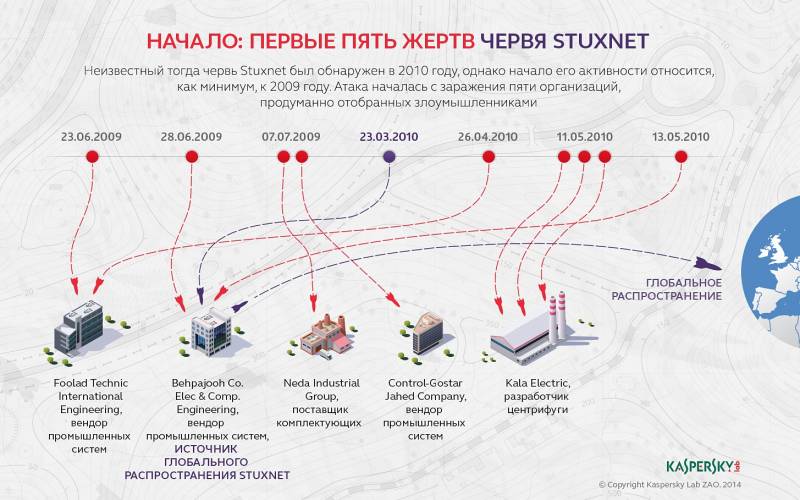

17 يونيو 2010 لأول مرة في قصص تم اكتشاف فيروس win32 / Stuxnet - وهو دودة كمبيوتر لا تصيب أجهزة الكمبيوتر التي تعمل بنظام التشغيل Microsoft Windows فحسب ، بل تصيب أيضًا الأنظمة الصناعية التي تتحكم في عمليات الإنتاج الآلية. يمكن استخدام الدودة كوسيلة لجمع البيانات غير المصرح بها (التجسس) والتخريب في أنظمة التحكم الآلي في العمليات (APCS) للمؤسسات الصناعية ومحطات الطاقة ومنازل الغلايات ، وما إلى ذلك وفقًا لكبار المتخصصين والشركات العاملة في مجال الأمن السيبراني ، هذا الفيروس هو منتج برمجي معقد ، تم إنشاؤه بواسطة فريق محترف مكون من عشرات المتخصصين. من حيث التعقيد ، يمكن مقارنته بصاروخ كروز توماهوك المصمم فقط للعمليات في الفضاء السيبراني. أدى فيروس ستوكسنت إلى تعطل بعض أجهزة الطرد المركزي المصممة لتخصيب اليورانيوم ، مما أدى إلى إبطاء وتيرة تقدم البرنامج النووي الإيراني. وكالات الاستخبارات الإسرائيلية والولايات المتحدة يشتبه في تطويرهما لفيروس ستوكسنت.

بعد ذلك ، تم اكتشاف فيروسات كمبيوتر أخرى مماثلة في التعقيد لـ win32 / Stuxnet ، مثل:

- Duqu (المطور المزعوم إسرائيل / الولايات المتحدة الأمريكية) - مصمم لجمع البيانات السرية بشكل غير واضح ؛

- Wiper (المطور المزعوم إسرائيل / الولايات المتحدة الأمريكية) - في نهاية أبريل 2012 دمرت جميع المعلومات الموجودة على عدة خوادم لإحدى أكبر شركات النفط في إيران وشل عملها تمامًا لعدة أيام ؛

- Flame (يُزعم أنه تم تطويره بواسطة إسرائيل / الولايات المتحدة الأمريكية) هو برنامج تجسس يُفترض أنه تم تطويره خصيصًا للهجمات على البنية التحتية لأجهزة الكمبيوتر الإيرانية. يمكن التعرف على الأجهزة المحمولة باستخدام وحدة Bluetooth ، وتتبع الموقع ، وسرقة المعلومات السرية والاستماع إلى المحادثات ؛

- Gauss (مطور صادر في إسرائيل / الولايات المتحدة الأمريكية) - يهدف إلى سرقة المعلومات المالية: البريد الإلكتروني وكلمات المرور ومعلومات الحساب المصرفي وملفات تعريف الارتباط وبيانات تكوين النظام ؛

- المعادي (مطور إيران المزعوم) - قادر على جمع المعلومات وتغيير إعدادات الكمبيوتر عن بعد وتسجيل الصوت ونقله إلى مستخدم بعيد.

وبالتالي ، يمكننا أن نستنتج أنه في بعض البلدان تم بالفعل تشكيل فرق التطوير المهني ، والتي وضعت إنتاج السيبرنيتيك أسلحة. هذه الفيروسات هي أول "ابتلاع". في المستقبل ، على أساس الخبرة التي اكتسبها المطورون ، سيتم إنشاء وسائل أكثر فاعلية للحرب الإلكترونية القادرة على إحداث أضرار جسيمة للعدو (أو تم إنشاؤها بالفعل).

الميزات والآفاق

من الضروري أن ندرك بوضوح السمة الرئيسية للأسلحة السيبرانية - عدم الكشف عن هويتها وسرية استخدامها. يمكنك الشك في شخص ما ، ولكن سيكون من الصعب للغاية إثبات مشاركته في الطلب. لا يتطلب إنشاء أسلحة إلكترونية حركة الأشياء المادية عبر حدود الدولة - يمكن لأي شخص توجيه ضربة في أي وقت. يتفاقم الوضع بسبب عدم وجود معايير قانونية لإجراء العمليات القتالية في الفضاء السيبراني. يمكن استخدام البرامج الضارة من قبل الحكومات والشركات أو حتى الجريمة المنظمة.

كل مبرمج لديه أسلوب معين في كتابة الكود ، والذي من خلاله يمكن التعرف عليه من حيث المبدأ. من الممكن أن يتم الاهتمام بالفعل بهذه المشكلة في الهياكل ذات الصلة ، فهناك بعض المتخصصين أو البرامج الخاصة - "معدِّلات" الشفرة ، أو "إبطال الطابع الشخصي" لها ، أو ، على العكس من ذلك ، جعلها تبدو مثل رمز بعض المبرمجين الآخرين / الهياكل / الخدمات / الشركات ، من أجل "استبدالها" بدور مطور البرامج الضارة.

يمكن تقسيم البرامج الضارة بشكل مشروط إلى فيروسات زمن السلم والحرب. يجب أن تعمل الأولى بشكل غير مرئي - استخراج البيانات ، وتقليل كفاءة صناعة العدو. والثاني هو التصرف بسرعة شديدة وبقوة ، وإلحاق أكبر قدر من الضرر علانية في أقصر وقت ممكن.

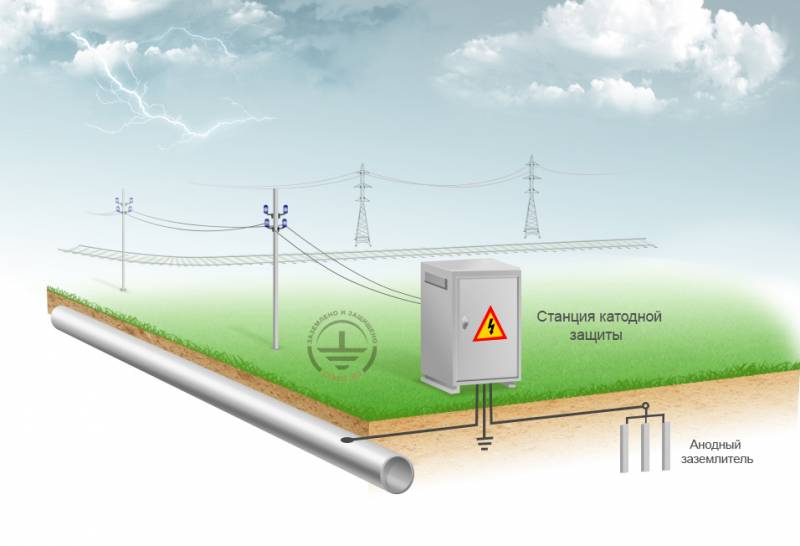

كيف يمكن لفيروس زمن السلم أن يعمل؟ على سبيل المثال ، تم تجهيز خطوط الأنابيب الفولاذية / خطوط أنابيب الغاز بما يسمى محطات الحماية الكاثودية (CPS) ، والتي تمنع تآكل الأنابيب باستخدام فرق الجهد بينها وبين قطب كهربائي خاص. كانت هناك مثل هذه الحالة - في التسعينيات ، في إحدى الشركات الروسية ، تم قطع الكهرباء ليلاً (للاقتصاد). جنبا إلى جنب مع الإضاءة والمعدات ، تم إيقاف SKZ لحماية البنية التحتية تحت الأرض. نتيجة لذلك ، تم تدمير جميع خطوط الأنابيب تحت الأرض في أقصر وقت ممكن - تشكل الصدأ في الليل ، وخلال النهار تقشر تحت تأثير SKZ. في اليوم التالي تكررت الدورة. إذا لم يعمل VCS على الإطلاق ، فإن الطبقة الخارجية من الصدأ ستعمل بحد ذاتها كحاجز للتآكل لبعض الوقت. وهكذا - اتضح أن المعدات المصممة لحماية الأنابيب من التآكل ، أصبحت هي نفسها سبب التآكل المتسارع. بالنظر إلى أن جميع المعدات الحديثة من هذا النوع مجهزة بقياس عن بعد ، فمن المحتمل أن يتم استخدامها لهجوم مستهدف من قبل العدو على خطوط الأنابيب / أنابيب الغاز تحت الأرض ، مما يؤدي إلى إلحاق أضرار اقتصادية جسيمة بالبلد. في الوقت نفسه ، يمكن للبرامج الضارة تشويه نتائج القياس عن بُعد ، وإخفاء نشاطها الضار.

تشكل المعدات الأجنبية تهديدًا أكبر - الأدوات الآلية والتوربينات الغازية وغير ذلك الكثير. يتطلب جزء كبير من المعدات الصناعية الحديثة اتصالاً مستمراً بالإنترنت ، بما في ذلك من أجل استبعاد استخدامها للأغراض العسكرية (إذا كان هذا هو شرط التسليم). بالإضافة إلى القدرة على منع صناعتنا ، والتي ترتبط في الغالب بالآلات والبرامج الأجنبية ، قد يتمكن الخصم المحتمل من تنزيل برامج التصنيع مباشرة من أجهزتهم ، في الواقع ، يتلقى أكثر من مجرد رسومات - تكنولوجيا التصنيع. أو الفرصة في لحظة معينة لإعطاء الأمر لبدء "مطاردة" الزواج ، عندما يكون ، على سبيل المثال ، كل منتج من المنتجات العاشرة أو المائة معيبًا ، مما سيؤدي إلى وقوع حوادث ، وسقوط صواريخ وطائرات ، وتسريح عمال ، وقضايا جنائية والبحث عن المذنبين وتعطيل العقود وأوامر دفاع الدولة.

الإنتاج المسلسل للأسلحة السيبرانية

لا يمكن أن تكون حرب واحدة دفاعية فقط - فالخسارة في هذه الحالة أمر لا مفر منه. في حالة الأسلحة السيبرانية ، لا تحتاج روسيا فقط للدفاع عن نفسها ، ولكن أيضًا للهجوم. ولن يساعد إنشاء القوات الإلكترونية هنا - فالمطلوب هو "مصنع" للإنتاج المتسلسل للبرامج الضارة.

وفقًا للبيانات المتداولة في المجال العام وفي وسائل الإعلام ، يمكن الاستنتاج أن إنشاء أسلحة إلكترونية يتم تنفيذه حاليًا من قبل الوحدات ذات الصلة من الخدمات الخاصة ووكالات إنفاذ القانون. يمكن اعتبار هذا النهج غير صحيح. لا يوجد فرع واحد من القوات المسلحة يعمل بشكل مستقل في صنع الأسلحة. يمكنهم إصدار الاختصاصات والرقابة وتمويل إنشاء أنواع جديدة من الأسلحة ، والمساعدة في تطويرها. ومع ذلك ، تشارك شركات المجمع الصناعي العسكري بشكل مباشر في إنشاء نماذج الأسلحة. وكما أشرنا سابقًا ، يمكن مقارنة أحدث عينات الأسلحة السيبرانية ، مثل فيروسات Stuxnet و Duqu و Wiper و Flame و Gauss ، من حيث التعقيد مع الأسلحة الدقيقة الحديثة.

لنأخذ فيروس Stuxnet كمثال - يتطلب إنشائه متخصصين في مجالات مختلفة - متخصصين في أنظمة التشغيل وبروتوكولات الاتصال وأمن المعلومات والمحللين السلوكيين والمحركات الكهربائية وبرامج التحكم في أجهزة الطرد المركزي المتخصصة ومتخصصين في الموثوقية وغيرهم الكثير. فقط معًا يمكنهم حل المشكلة - كيفية إنشاء فيروس يمكنه الدخول إلى منشأة محمية بشكل خاص غير متصلة بشبكة خارجية ، واكتشاف المعدات المطلوبة ، وتغيير أوضاع تشغيلها بشكل غير محسوس ، وتعطيلها.

تعد أجهزة الطرد المركزي لتخصيب اليورانيوم من أكثر المعدات تعقيدًا وتكلفة ، والتي ، كما أظهرت الممارسة ، يمكن تعطيلها بدون القنابل المضادة للتحصينات وصواريخ كروز.

نظرًا لأن الصناعات المختلفة تمامًا ومنشآت البنية التحتية والمعدات والأسلحة يمكن أن تصبح أهدافًا للأسلحة السيبرانية ، فإن "المصنع" المشروط للإنتاج المتسلسل للأسلحة السيبرانية سيشمل عشرات ومئات الإدارات المختلفة أو المئات أو حتى الآلاف من المتخصصين. في جوهرها ، يمكن مقارنة هذه المهمة في التعقيد بتطوير المفاعلات النووية أو محركات الصواريخ أو المحركات النفاثة.

هناك بضع نقاط أخرى يجب ملاحظتها:

1. سيكون للأسلحة السيبرانية عمر محدود. ويرجع ذلك إلى الوتيرة السريعة لتطور صناعة تكنولوجيا المعلومات ، وتحسين البرمجيات ووسائل الحماية الخاصة بها ، ونتيجة لذلك يمكن إغلاق نقاط الضعف المستخدمة في عينة مطورة مسبقًا من الأسلحة السيبرانية.

2. ضرورة ضمان السيطرة على منطقة توزيع عينة من الأسلحة السيبرانية لضمان أمن منشآتها. في الوقت نفسه ، يجب أن يؤخذ في الاعتبار أن التقييد المفرط لمنطقة توزيع نموذج سلاح إلكتروني يمكن أن يشير بشكل غير مباشر إلى مطوره ، تمامًا كما يشير الانتشار السائد لفيروس ستوكسنت في البنية التحتية النووية الإيرانية إلى إسرائيل والولايات المتحدة. الدول كمطورين محتملين. من ناحية أخرى ، لا يسع المرء إلا أن يلاحظ الفرصة الافتتاحية لتشويه سمعة خصم محتمل.

3. إمكانية تطبيق عالي الدقة (حسب المهام) - استطلاع ، نشر / تدمير المعلومات ، تدمير عناصر محددة من البنية التحتية. في الوقت نفسه ، يمكن أن تركز عينة واحدة من الأسلحة السيبرانية في وقت واحد على حل العديد من المهام.

4. سيتوسع باستمرار نطاق الأهداف والمهام التي تحلها الأسلحة السيبرانية. وسيشمل كلا من المهام التقليدية لاستخراج المعلومات ، ومهام مكافحة المعلومات (الدعاية) ، والتدمير المادي أو إتلاف المعدات التكنولوجية. ستؤدي المعدلات المرتفعة لإضفاء الطابع المعلوماتي على المجتمع البشري إلى زيادة ملاءمة تطوير الأسلحة السيبرانية كاستجابة غير متكافئة لتطوير الخصم لأنظمة الأسلحة عالية الدقة وفوق سرعة الصوت والفضائية. في مرحلة معينة ، يمكن مقارنة الأسلحة السيبرانية في تأثيرها المحتمل بالأسلحة الاستراتيجية.

5. إن ضمان أمن البنية التحتية الوطنية لتكنولوجيا المعلومات أمر مستحيل دون اكتساب خبرة في صنع أسلحة إلكترونية. إن إنشاء أسلحة إلكترونية هجومية هو الذي سيجعل من الممكن تحديد نقاط الضعف المحتملة في البنية التحتية لتكنولوجيا المعلومات وأنظمة الدفاع الوطنية (وهذا مهم بشكل خاص بالنظر إلى إدخال أنظمة التحكم القتالية الآلية الرقمية).

6. مع الأخذ في الاعتبار حقيقة أن تطوير واستخدام الأسلحة السيبرانية يجب أن يتم بشكل مستمر ، بما في ذلك في الوقت "السلمي" المشروط ، فمن الضروري ضمان أعلى مستوى من السرية. في الوقت نفسه ، لا يتطلب تطوير الأسلحة السيبرانية الإنشاء المادي للمصانع الضخمة ، وشراء المعدات ، وتصنيع مجموعة كبيرة من المكونات ، والحصول على مواد نادرة أو باهظة الثمن ، مما يبسط مهمة الحفاظ على السرية.

7. في بعض الحالات ، يجب أن يتم إدخال البرامج الضارة مسبقًا. على سبيل المثال ، تم عزل الشبكة الإيرانية التي تم توصيل أجهزة الطرد المركزي بها عن الإنترنت. ومع ذلك ، من خلال توفير القدرة على تنزيل الفيروس من خلال وسائط وسيطة ، حرص المهاجمون على أن يقوم موظف مهمل (أو قوزاق أسيء التعامل معه) بتهريبه إلى الشبكة الداخلية على محرك أقراص محمول. هذا يستغرق وقتا.

أمثلة التطبيق

لنأخذ كمثال دولة مشروطة في الشرق الأوسط ، أكبر منتج للغاز الطبيعي المسال (LNG) ، والتي أصبحت مصالحها تتعارض بشكل خطير مع مصالح الاتحاد الروسي.

الدولة قيد النظر لديها شبكة من أنابيب النفط والغاز ، وخطوط تكنولوجية لإنتاج الغاز الطبيعي المسال ، وكذلك سريع صهاريج Q-Flex و Q-Max مصممة لنقل الغاز الطبيعي المسال. علاوة على ذلك ، فإن قاعدة القوات المسلحة الأمريكية تقع على أراضيها.

يمكن للهجوم المسلح المباشر على البلد المعني أن يضر أكثر مما ينفع. لذا ، هل تقتصر على اختيارات دبلوماسية؟ قد يكون الجواب هو استخدام الأسلحة السيبرانية.

السفن الحديثة مؤتمتة بشكل متزايد - نحن نتحدث عن الناقلات وسفن الحاويات المستقلة بالكامل. لا يتم استخدام أقل من الأتمتة في مصانع الغاز الطبيعي المسال. وبالتالي ، فإن البرامج الضارة المتخصصة المحملة في نظام التحكم في الناقلات من فئة Q-Flex و Q-Max ، أو في أنظمة تخزين الغاز المسال الخاصة بها ، تسمح نظريًا في وقت معين (أو بناءً على أمر خارجي ، إذا كان هناك اتصال بالشبكة) ترتيب حادث مصطنع مع التدمير الكامل أو الجزئي لهذه السفن. من المحتمل جدًا وجود نقاط ضعف في عمليات إنتاج الغاز الطبيعي المسال والتي ستجعل من الممكن تعطيل المصنع ، بما في ذلك إمكانية تدميره.

يمكن أن يؤدي انفجار ناقلة غاز طبيعي مسال نتيجة حادث أثناء دخول الميناء أو عطل في معدات تخزين الغاز الطبيعي المسال ليس فقط إلى وفاة السفينة نفسها ، ولكن أيضًا إلى إتلاف البنية التحتية الساحلية

وبالتالي ، سيتم تحقيق عدة أهداف:

1. تقويض سلطة الدولة المشروطة كمورد موثوق لموارد الطاقة ، مع إعادة توجيه المستهلكين لاحقًا إلى سوق الغاز الطبيعي الروسي.

2. ارتفاع أسعار الطاقة العالمية مما يجعل من الممكن الحصول على أموال إضافية للموازنة الفيدرالية.

3. تراجع النشاط السياسي للدولة المشروطة ، والتدخل في الشؤون الداخلية لدول أخرى في المنطقة ، نتيجة تراجع إمكانياتها المالية.

اعتمادًا على الضرر الاقتصادي الذي يحدث ، قد يحدث تغيير كامل في النخبة الحاكمة ، وكذلك الانتقال إلى صراع محدود بين دولة مشروطة وجيرانها ، الذين قد يرغبون في الاستفادة من ضعف الجار لتغيير التوازن السلطة في المنطقة.

العامل الرئيسي في هذه العملية هو مسألة السرية. هل من الممكن توجيه اتهام مباشر لروسيا إذا لم يكن هناك دليل واضح؟ بالكاد. الدولة المشروطة مليئة بالأعداء والمنافسين. وشوهدت حليفتهم ، الولايات المتحدة ، مرارًا وتكرارًا وهي تشن عمليات عدائية ضد حتى أكثرها ولاءً لها. هل احتاجوا إلى رفع الأسعار لدعم شركات التنقيب والإنتاج باستخدام التكسير الهيدروليكي المكلف؟ لا شيء شخصي ، مجرد عمل ...

تم اقتراح خيار آخر لاستخدام الأسلحة السيبرانية في حادث وقع مؤخرًا. تمر سفينة ضخمة - ناقلة أو سفينة حاويات - عبر قناة ضيقة ، وفجأة يعطي نظام التحكم عددًا من الأوامر الحادة لتغيير المسار والسرعة ، ونتيجة لذلك تنقلب السفينة بحدة وتغلق القناة تمامًا. . بل إنه قد ينقلب ، مما يجعل عملية إزالته من القناة طويلة للغاية ومكلفة.

أظهرت سفينة الحاويات Evergreen Group التي أغلقت قناة السويس بوضوح كيف يؤثر انسداد شرايين النقل على الاقتصاد العالمي

في حالة عدم وجود آثار واضحة للجاني ، سيكون من الصعب للغاية تحديد ذلك - يمكن لوم أي شخص على ذلك. ستكون فعالة بشكل خاص إذا حدثت مثل هذه الحوادث في وقت واحد في عدة قنوات.

وبالتالي ، فإن تطوير الأسلحة السيبرانية على نطاق صناعي هو مهمة ذات أولوية عالية. تعد تكنولوجيا المعلومات ، إلى جانب تكنولوجيا النانو والتكنولوجيا الحيوية ، حجر الزاوية للهيمنة في القرن الحادي والعشرين. في الوقت نفسه ، سيكلف تطويرها أوامر من حيث الحجم أرخص - كل من تطوير التكنولوجيات الحيوية النانوية الواعدة والأسلحة الحديثة التقليدية.

معلومات